Vous pensez maîtriser votre cybersécurité en contrôlant votre infrastructure interne ? C’est un bon début, mais c’est loin d’être suffisant !

D’après une étude récente, environ 79% des risques cyber se situent en effet hors de votre périmètre IT interne, notamment sur Internet (services cloud, API exposées, infrastructures externalisées…).

Un angle mort massif qui ne cesse de croître. Et qui représente autant de portes d’entrée potentielles pour les cybercriminels.

Alors comment reprendre le contrôle ? C’est tout l’enjeu de l’EASM (External Attack Surface Management), une approche dédiée à la gestion de votre surface d’attaque externe.

Découvrez en quoi elle consiste, pourquoi elle est devenue incontournable, et comment Cyberwatch vous aide à cartographier, analyser et surveiller votre surface d’attaque externe.

Qu’est-ce que la gestion de la surface d’attaque externe (EASM) ?

Définition et principes clés

L’EASM est une approche de cybersécurité qui consiste à identifier, analyser et surveiller en continu tous les actifs numériques d’une organisation exposés sur Internet, pour les sécuriser avant qu’un éventuel acteur malveillant ne les exploite.

Le principe est simple : adopter le point de vue de l’attaquant.

Concrètement, il s’agit de scanner Internet pour détecter tout ce qui est visible et accessible au nom de votre organisation : serveurs mal configurés, certificats expirés, API ouvertes… et de corriger ensuite ces failles de manière proactive.

Que recouvre la surface d’attaque externe d’une organisation ?

La surface d’attaque externe correspond à l’ensemble des points d’exposition numériques par lesquels votre organisation est visible (et potentiellement attaquable) depuis Internet. Notamment :

- Les domaines et sous-domaines : sites institutionnels, portails clients, extranets, environnements de test, préproduction, microsites marketing, domaines rachetés ou abandonnés mais toujours actifs…

- Les serveurs et infrastructures exposés : serveurs web, VPN, passerelles d’accès distant, bastions, appliances de sécurité…

- Les services cloud et environnements externalisés : instances cloud, stockages publics, services SaaS mal configurés, buckets exposés, environnements IaaS ou PaaS ouverts par défaut…

- Les API et services applicatifs : API publiques, endpoints non authentifiés, services métiers exposés pour des intégrations partenaires ou mobiles…

- Les ports et services réseau accessibles : protocoles obsolètes, services inutiles restés ouverts, interfaces d’administration exposées…

- Les certificats, identités et dépendances techniques : certificats expirés, mal configurés ou compromis, dépendances logicielles vulnérables, briques techniques non maintenues…

La surface d’attaque externe englobe donc une multitude d’actifs, souvent dispersés, parfois mal documentés, et fréquemment oubliés.

Pourquoi l’EASM s’impose dans les stratégies de cybersécurité des organisations

Une approche portée par la reconnaissance des analystes et du marché

Le concept d’External Attack Surface Management (EASM) a été introduit par Gartner en 2021 dans son rapport Hype Cycle for Security Operations. Dès l’année suivante, l’analyste positionnait l’EASM dans la catégorie « Innovation Trigger », anticipant une adoption progressive sur 5 à 10 ans et soulignant la nécessité pour les organisations de développer de nouvelles compétences pour exploiter pleinement ces approches.

Mais la réalité du terrain a largement accéléré cette trajectoire.

En 2024, Gartner confirme déjà l’EASM comme un pilier de la cybersécurité moderne.

L’EASM est désormais pleinement intégrée dans la démarche de Continuous Threat Exposure Management (CTEM) recommandée par Gartner. Elle en constitue la première brique : avant de gérer les menaces, il faut d’abord savoir précisément ce qui est exposé.

Une adoption accélérée par l’explosion de la surface d’attaque externe

Si l’EASM s’est imposée si vite dans les stratégies de cybersécurité, c’est avant tout parce que le système d’information des organisations a profondément changé. En quelques années, la surface d’attaque externe a fortement augmenté sous l’effet de plusieurs évolutions majeures :

- Le cloud a multiplié les points d’exposition : services SaaS, instances AWS, Azure ou GCP, environnements créés à la volée, souvent sans inventaire centralisé.

- Le télétravail a ouvert de nouveaux accès critiques : VPN déployés en urgence, applications métiers exposées, accès distants étendus.

- Le Shadow IT échappe encore au contrôle des équipes sécurité : outils cloud utilisés par les métiers, sous-domaines marketing, plateformes collaboratives non référencées.

Résultat : une surface d’attaque mouvante, fragmentée, difficile à cartographier… et truffée de zones d’ombre. C’est précisément ce vide opérationnel que l’EASM vient combler.

Les bénéfices concrets de l’EASM

Le succès de l’EASM au sein des organisations s’explique enfin par ses bénéfices concrets et immédiatement mesurables :

- Une visibilité complète sur votre exposition réelle : vous identifiez tous vos actifs visibles sur Internet, y compris ceux oubliés ou inconnus.

- Une réduction proactive du risque : vous détectez et corrigez les failles avant qu’elles ne soient exploitées.

- Une meilleure conformité réglementaire : vous répondez plus facilement aux exigences NIS2, DORA, ISO 27001 et autres référentiels.

Les organisations qui ont adopté l’EASM renforcent leur posture de sécurité, et gagnent en résilience.

L’EASM en pratique

Les 3 étapes clés de l’EASM

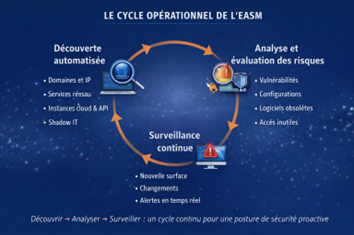

L’EASM s’appuie sur un cycle opérationnel continu en trois étapes :

- Découverte : les outils EASM scannent Internet comme le ferait un attaquant pour identifier tous les actifs exposés : domaines, sous-domaines, adresses IP, services réseau, certificats, instances cloud, API, environnements oubliés ou Shadow IT.

- Analyse et évaluation des risques : chaque actif est analysé afin de détecter les failles exploitables : mauvaises configurations, logiciels obsolètes, vulnérabilités connues, ports ouverts inutilement, interfaces d’administration exposées. Les risques sont qualifiés et priorisés selon leur impact réel.

- Surveillance continue : la surface d’attaque évolue en permanence. L’EASM surveille les changements, détecte les nouvelles expositions et alerte en temps réel dès qu’une dérive apparaît.

Ces trois étapes fonctionnent en boucle : c’est cette approche dynamique et continue qui distingue l’EASM d’un audit ponctuel ou d’un simple scan de vulnérabilités.

Les outils pour piloter sa surface d’attaque externe

L’EASM est une démarche globale qui combine processus, technologies et services. Mais dans la pratique, la technologie en constitue le socle opérationnel. Sans plateforme capable d’observer Internet à grande échelle, de cartographier automatiquement vos actifs et d’analyser en continu votre exposition, il est tout simplement impossible de maîtriser votre surface d’attaque externe.

Les solutions EASM modernes s’appuient sur des plateformes dédiées, généralement déployées en mode SaaS pour une mise en œuvre rapide et une couverture étendue, ou en on-premise pour répondre aux exigences de sécurité, de conformité et de souveraineté les plus strictes.

Mais toutes les plateformes EASM ne se valent pas, et leur efficacité dépend directement de la profondeur de découverte, de la qualité d’analyse et de la capacité à prioriser les risques.

C’est précisément sur ces enjeux que se positionne Cyberwatch, notre plateforme de gestion des vulnérabilités et de gestion de la conformité, qui intègre nativement des capacités d’External Attack Surface Management.

Comment Cyberwatch vous aide à maîtriser votre surface d’attaque externe

Cartographiez automatiquement vos actifs exposés

Cyberwatch s’appuie sur un puissant moteur de découvertes (asset discovery), capable d’identifier automatiquement les actifs de votre organisation accessibles sur Internet.

Les actifs identifiés sont ensuite intégrés dans un inventaire centralisé, ce qui permet de les superviser, de les analyser et d’en assurer le suivi dans le temps.

Pour construire cette cartographie, Cyberwatch s’appuie sur plusieurs méthodes complémentaires :

Cartographie des noms de domaine et sous-domaines

Cyberwatch met en œuvre plusieurs techniques d’identification :

- Les découvertes WHOIS : l’analyse des bases d’enregistrement des noms de domaine permet d’identifier les domaines appartenant à l’organisation, à ses filiales ou à ses prestataires. Cette étape constitue le point de départ du périmètre de référence.

- Les découvertes d’énumération DNS : une fois les domaines identifiés, Cyberwatch recherche automatiquement les sous-domaines qui leur sont rattachés (par exemple : www, api, admin, dev). Cette méthode permet de cartographier les interfaces web et les services associés.

- Les découvertes Certificate Transparency : Cyberwatch interroge les journaux publics d’émission de certificats TLS afin d’identifier les sous-domaines pour lesquels un certificat HTTPS a été délivré. La présence d’un certificat traduit une intention d’exposition publique et permet de valider l’exposition réelle des services.

La combinaison de ces trois approches offre une couverture exhaustive de votre espace de noms de domaines. Cette corrélation multisources permet par ailleurs de prioriser les contrôles de sécurité sur les actifs dont l’exposition est confirmée par plusieurs indicateurs.

Cartographie des infrastructures cloud

Cyberwatch propose également plusieurs mécanismes d’identification permettant de recenser les ressources présentes sur les infrastructures Cloud :

- AWS (EC2 notamment)

- Microsoft Azure

- Google Cloud Platform

- OpenStack

En interrogeant directement les API de ces plateformes, la solution recense automatiquement les instances, machines virtuelles, adresses IP publiques et autres ressources actives.

Cette approche répond à un enjeu majeur : les environnements multi-cloud, souvent gérés par plusieurs équipes, facilitent la perte de traçabilité et la prolifération du shadow IT.

Les découvertes cloud permettent ainsi de détecter ces actifs avant qu’ils ne deviennent des vecteurs d’attaque, et de prioriser les contrôles de sécurité sur les ressources réellement exposées sur Internet.

Cartographie des plages réseau publiques

Cyberwatch permet enfin d’identifier les machines accessibles sur des plages d’adresses IP publiques (datacenters, environnements Cloud, filiales, hébergeurs) à l’aide de scans réseau (Nmap).

Cette étape permet d’établir la cartographie réelle du périmètre réseau externe, et de disposer d’une vision fiable des hôtes accessibles depuis Internet.

Analysez la surface exposée et identifiez les points d’entrée

Une fois les actifs découverts, Cyberwatch permet d’analyser leur exposition réelle et d’identifier les points d’entrée potentiels pour un attaquant.

Les scans réseau et web permettent notamment de :

- Confirmer qu’un service est actif et répond

- Identifier quels ports sont ouverts

- Déterminer quels services tournent sur une IP ou un sous-domaine

- Détecter les technologies utilisées

- Remonter les défauts de configuration visibles

Cette analyse en surface permet de distinguer un actif théorique d’un point d’entrée réellement exploitable, et de concentrer les contrôles sur les ressources effectivement accessibles depuis Internet.

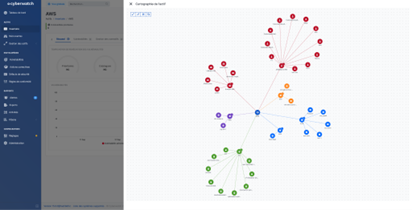

Pilotez votre surface d’attaque grâce aux tableaux de bord et aux rapports

Cyberwatch met à disposition des tableaux de bord et des modules de reporting permettant de suivre dans le temps l’évolution de votre surface d’attaque externe.

La plateforme permet notamment de :

- Générer un export de la liste des actifs découverts (Cloud, DNS, WHOIS, Certificate Transparency, réseaux),

- Visualiser les actifs les plus vulnérables ou ne respectant pas les bonnes pratiques de sécurité,

- Suivre l’évolution de l’exposition via des indicateurs synthétiques.

Des cartographies visuelles permettent également de représenter graphiquement les actifs exposés, les ports ouverts, les vulnérabilités (CVE), les services web hébergés ainsi que les sources de découverte associées.

Priorisez vos vulnérabilités selon votre contexte réel d’exposition

Identifier des vulnérabilités ne suffit pas. L’enjeu est de savoir lesquelles représentent un risque réel.

C’est pourquoi Cyberwatch vous aide à hiérarchiser vos vulnérabilités en fonction de votre contexte d’exposition et de la criticité de vos actifs, afin de concentrer vos efforts de remédiation là où ils ont le plus d’impact.

La plateforme vous permet notamment de :

- Qualifier la criticité métier et technique de vos actifs,

- Définir des règles de priorisation adaptées à votre environnement,

- Faire ressortir en priorité les vulnérabilités exploitables depuis les réseaux publics.

Vous passez ainsi d’une gestion volumétrique des vulnérabilités à une approche pilotée par le risque, fondée sur l’exposition réelle et les scénarios d’attaque.

Inscrivez votre démarche EASM dans une démarche CTEM complète

Pour aller plus loin et dépasser la simple cartographie de votre surface d’attaque, Cyberwatch vous permet d’inscrire votre démarche EASM dans le framework CTEM (Continuous Threat Exposure Management) avec :

- Un contrôle de conformité des plateformes cloud accessibles publiquement

- Des scans OWASP des sites web et serveurs exposés

- Des scans applicatifs authentifiés pour identifier les applications installées sur les serveurs exposés

- Des mécanismes avancés de priorisation basés sur la criticité des actifs et leur exposition réseau

Ces capacités permettent de qualifier finement les risques, de limiter le Shadow IT et de prioriser les vulnérabilités réellement exploitables depuis les réseaux publics.

Ce qu’il faut retenir

79% des risques cyber se situent hors de votre périmètre interne. L’EASM vous permet de reprendre le contrôle en identifiant automatiquement tous vos actifs exposés sur Internet (domaines oubliés, services cloud, API ouvertes), en détectant les failles exploitables et en surveillant les changements en continu.

Avec Cyberwatch, vous transformez cette visibilité en action concrète : cartographie automatique, analyse des risques réels, priorisation intelligente selon votre contexte d’exposition, et pilotage dans la durée via des tableaux de bord dédiés.

Demandez une démo gratuite et identifiez enfin vos vraies zones d’exposition sur Internet !

FAQ

Quelle est la différence entre l’EASM et la gestion des vulnérabilités classique ?

L’EASM adopte le point de vue de l’attaquant en scannant Internet pour découvrir tous vos actifs exposés (y compris ceux que vous ignorez), là où la gestion des vulnérabilités classique se concentre sur l’analyse de votre infrastructure interne déjà inventoriée.

L’EASM est-elle réservée aux grandes entreprises ?

Non. Toute organisation exposée sur Internet peut en bénéficier. Les PME, qui disposent souvent d’équipes sécurité réduites, gagnent particulièrement à automatiser ce que leurs équipes ne peuvent pas surveiller manuellement.

L’EASM remplace-t-elle les tests d’intrusion ?

Non, ces approches sont complémentaires. L’EASM assure une surveillance continue et automatisée de vos expositions, tandis que les tests d’intrusion valident ponctuellement l’exploitabilité réelle des vulnérabilités.

Quelle est la différence entre l’EASM et le CTEM ?

L’EASM se concentre sur la découverte et la surveillance de votre surface d’attaque externe. Le CTEM est un framework plus large qui englobe l’EASM et y ajoute la gestion des menaces internes, la validation de l’exploitabilité et la mesure continue de l’efficacité.