AWS Systems Manager (SSM) vous permet de gérer vos ressources Amazon Web Services de façon simple et sécurisée, sans vous encombrer d’infrastructures complexes. Dans cet article découvrez comment AWS Systems Manager Session Manager permet à Cyberwatch d’accéder à vos actifs Cloud de manière rapide et sécurisée, sans déploiement supplémentaire, pour simplifier la gestion de leurs vulnérabilités.

Qu’est-ce que AWS Session Manager ?

Session Manager est une fonctionnalité d’AWS Systems Manager qui permet d’ouvrir des sessions sécurisées sur des instances EC2 sans avoir besoin d’un accès SSH ou RDP/WinRM.

Ainsi, Session Manager supprime la nécessité d’ouvrir des ports SSH ou RDP/WinRM, renforçant la sécurité.

Cyberwatch permet de configurer des connexions sans agent via AWS Session Manager.

Etapes de configuration sur AWS

Côté AWS, il est nécessaire de configurer l’EC2 pour autoriser Session Manager. Votre utilisateur doit également disposer des autorisations nécessaires pour utiliser Session Manager sur votre EC2 et exécuter des commandes dessus.

1. Configuration de l’EC2

- Vérifier que l’agent SSM est installé sur votre instance EC2 :

L’agent SSM est installé par défaut sur certaines images fournies par AWS ou par des fournisseurs de confiance.

Si votre image ne l’inclut pas, vous devrez l’installer manuellement en suivant la documentation AWS.

Pour vérifier s’il est bien installé sur votre instance, vous pouvez suivre les étapes fournies par AWS.

- Créer le rôle IAM pour l’EC2 :

- Aller dans la console AWS IAM et créer un rôle.

- Sélectionnez « Service AWS » comme type d’identité approuvée, puis choisissez « EC2 » comme service ou cas d’utilisation.

- À l’étape 2, choisissez la politique « AmazonSSMManagedInstanceCore » fournie par AWS.

- À l’étape 3, donnez un nom au rôle (Par exemple : Cyberwatch-EC2-SSM) et créez-le.

- Attacher le rôle IAM à l’instance EC2 :

- Aller dans la page de détails de votre instance EC2.

- Dans l’onglet « Actions → Sécurité → Modifier le rôle IAM », sélectionnez le rôle que vous venez de créer.

2. Configuration des autorisations pour l’utilisateur

- Aller dans la console AWS IAM et créer la politique suivante en format JSON (dans « AWS IAM → Politiques → Créer une politique ») :

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ssm:DescribeInstanceInformation",

"ssm:SendCommand",

"ssm:GetCommandInvocation"

],

"Resource": "*"

}

]

} Cette politique permet à Cyberwatch d’interagir avec AWS Session Manager pour exécuter des commandes sur vos instances EC2. Elle ne permet cependant pas l’accès à Session Manager via l’interface AWS.

- Associez cette politique à votre utilisateur.

Une fois ces étapes complétées, vous pourrez utiliser AWS Session Manager comme connecteur pour scanner vos EC2 dans Cyberwatch.

3. Etapes de configuration sur Cyberwatch

Maintenant que votre environnement AWS est prêt, il faut configurer Cyberwatch pour utiliser AWS Session Manager comme connecteur et scanner vos instances EC2. Voici les étapes à suivre :

- Activer le connecteur AWS Session Manager :

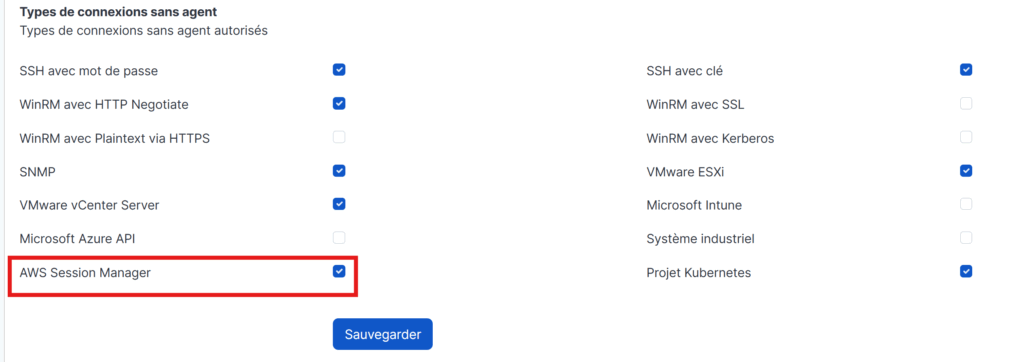

Par défaut, le connecteur AWS Session Manager est désactivé. Pour l’activer : rendez-vous dans « Administration → Gestion des connecteurs » et activez « AWS Session Manager » dans « Types de connexions sans agent » :

- Ajouter votre actif :

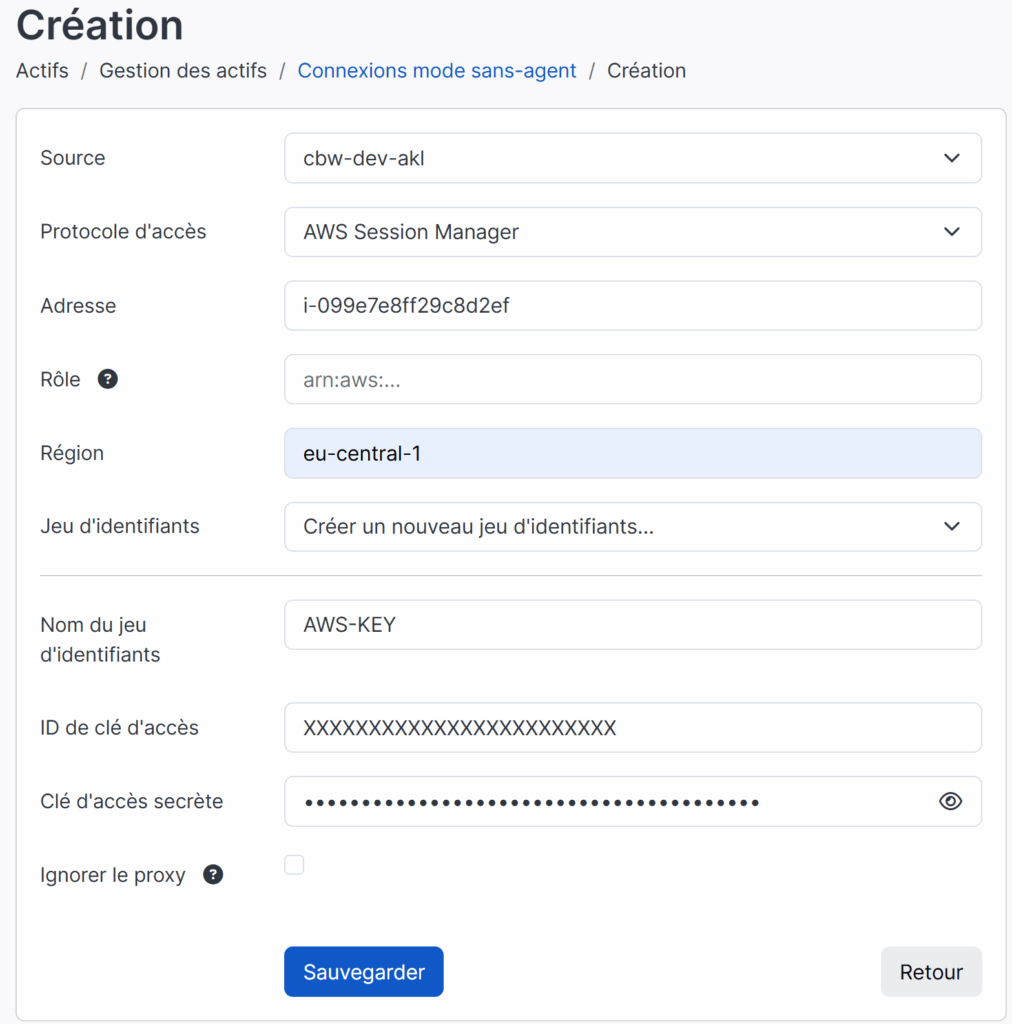

- Allez dans « Gestion des actifs → Connexions sans agent ».

- Cliquez sur « Ajouter » pour créer une nouvelle connexion.

- Remplissez les champs requis (nom, identifiants AWS, etc.).

- Validez la connexion et lancez un scan pour tester.

Voici un exemple :

Les clés de connexion AWS peuvent être créées depuis l’interface AWS en cliquant sur le nom du compte en haut à droite, puis « Mes identifiants de sécurité ».

Une fois ces étapes complétées, vous pourrez consulter les résultats du scan et surveiller vos actifs en continu. Pour aller plus loin, pensez à configurer une découverte « Amazon Web Services » afin d’ajouter automatiquement plusieurs actifs.