CVE-2025-55182 React2Shell une vulnérabilité de type exécution de code à distance qui affecte les logiciels React et Next.js.

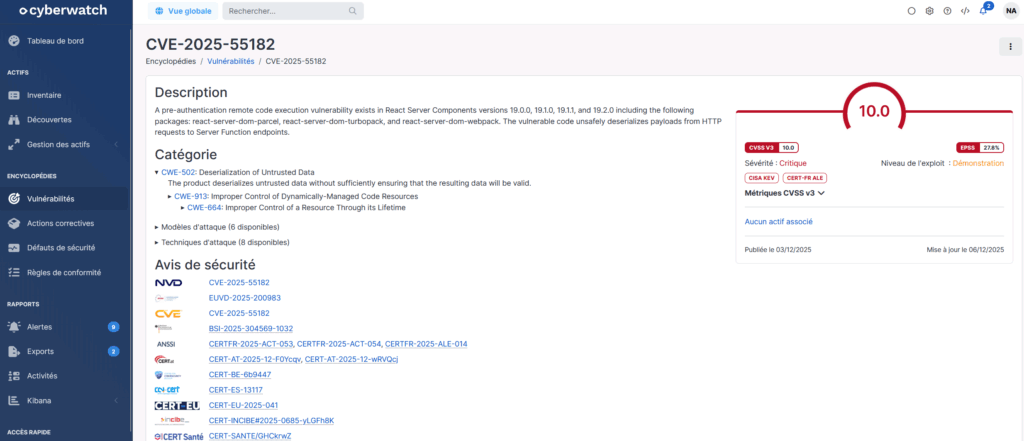

Cette faille, référencée sous CVE-2025-55182, touche des composants de React.js utilisés dans le framework Next.js ainsi que dans plusieurs autres environnements, représente un risque majeur pour les applications web.

La vulnérabilité a été divulguée de manière responsable par Lachlan Davidson le 29 novembre 2025 auprès de l’équipe Meta.

Le 3 décembre 2025, la publication initiale de la CVE-2025-55182, une faille critique d’exécution de code à distance (RCE) non authentifiée affectant les React Server Components (RSCs), ainsi que la mise à disposition du correctif ont été réalisées par les équipes de React et Vercel.

React.js est une bibliothèque JavaScript open source développée par Meta, largement utilisée pour créer des interfaces utilisateur dynamiques et performantes.

Next.js, quant à lui, est un framework basé sur React, conçu par Vercel, qui apporte des fonctionnalités avancées comme le rendu côté serveur (SSR) et l’optimisation des performances pour des applications web modernes.

Cette vulnérabilité fait également l’objet de l’alerte CERTFR-2025-ALE-014 et est répertoriée dans le CISA Known Exploited Vulnerability Catalog.

Quels sont les systèmes affectés par la CVE-2025-55182

La vulnérabilité est présente dans les versions 19.0, 19.1.0, 19.1.1 et 19.2.0 des paquets suivants :

- react-server-dom-webpack

- react-server-dom-parcel

- react-server-dom-turbopack

Ces paquets sont utilisés lorsque votre application implémente React Server Components ou si elle est compatible avec cette fonctionnalité.

En plus de ces paquets, plusieurs frameworks et bundlers basés sur React ou compatibles avec React Server sont également vulnérables. Voici la liste :

next, react-router, waku, @parcel/rsc, @vitejs/plugin-rsc, et rwsdk.

Cette large surface d’exposition, combinée à la popularité de ces outils, accentue le risque d’exploitation massive.

À noter que notre application n’utilise pas ces composants vulnérables et n’est donc pas affectée par la CVE-2025-55182.

Impact et risques liés à la faille React2Shell

L’exploitation de cette vulnérabilité permet à un attaquant d’exécuter du code côté serveur, sans authentification préalable. Cette capacité ouvre la voie à une liste non exhaustive de scénarios particulièrement dangereux tels que :

- Exfiltration de données sensibles : accès aux secrets, identifiants et informations utilisateurs.

- Persistance : déploiement de backdoors ou web shells pour maintenir un accès prolongé.

- Mouvement latéral : pivot vers des systèmes internes pour étendre la compromission.

- Déploiement de ransomware : chiffrement des données à des fins d’extorsion.

De plus, un nombre élevé de proof-of-concept (PoC) public sont déjà disponibles.

L’attaque repose sur la création d’une requête HTTP malveillante vers un endpoint exposant une Server Function, une fois désérialisée par React. Elle permet l’exécution de code à distance sur le serveur.

L’absence d’authentification, la possibilité d’exploiter à distance et la large adoption de React et Next.js créent un risque extrême, confirmé par le score CVSS maximal. Ce type d’attaque peut être automatisé et utilisé pour balayer Internet à la recherche de serveurs vulnérables, augmentant considérablement le potentiel d’abus.

Pourquoi deux CVE pour la même vulnérabilité ?

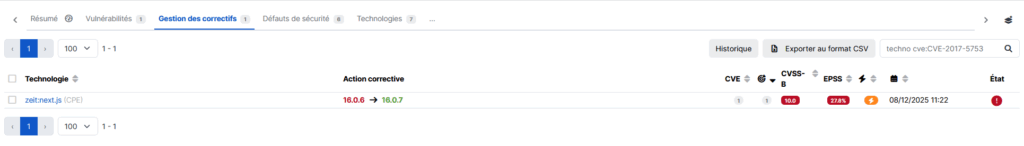

Bien que l’identifiant CVE-2025-55182 ait été attribué à la faille React2Shell et à la technologie React, une seconde vulnérabilité, la CVE-2025-66478, a été publiée sur cette même exposition et est marquée comme doublon sur le site du NVD. Ce second identifiant concerne Next.js en raison d’une particularité, React n’y est pas inclus comme dépendance classique, mais intégré directement (« vendored »). Cette approche empêche de nombreux outils de gestion de dépendances de détecter automatiquement la vulnérabilité. La création d’une CVE spécifique garantit que les utilisateurs de Next.js soient alertés et puissent appliquer les correctifs nécessaires.

Comment détecter la CVE-2025-55182 ?

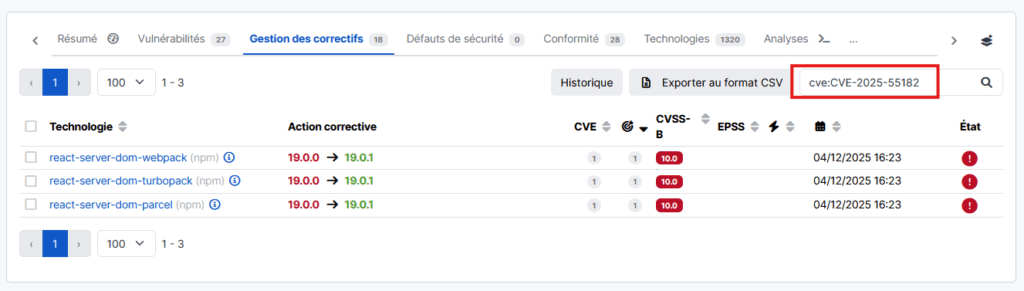

Les utilisateurs de Cyberwatch Vulnerability Manager peuvent détecter cette vulnérabilité depuis le 3 décembre 2025. N’hésitez pas à contacter notre équipe pour toute demande d’information à ce sujet.

Grâce à ses outils de scans réseau et site web, Cyberwatch peut vous permettre de vérifier si vos serveurs utilisent des versions vulnérables de React ou Next.js directement via nos scans externes.

Cependant, l’identification de la technologie et de sa version peuvent dépendre des configurations en place et de l’offuscation de ces informations, souvent le cas en environnement de production React.

Dans une installation Next.js, React reste utilisé, même s’il n’est pas toujours déclaré comme dépendance dans le fichier package.json. Par exemple, avec l’App Router, Next.js intègre directement une version de React, ce qui peut modifier les méthodes classiques de détection basées sur sa présence explicite.

En analysant les informations issues des deux CVE liées à react2shell et en les croisant avec des sources fiables comme GitHub, Cyberwatch vous proposera une détection optimisée et un patch adapté aux technologies détectées sur vos actifs.

Notre outil vous permet aussi de réaliser un scan authentifié sur vos machines, qui audite beaucoup plus précisément le serveur et est en capacité de détecter directement les packages React à l’origine de la vulnérabilité afin de pouvoir les patcher plus rapidement.

Voici un exemple de commandes utilisées par Cyberwatch pour extraire les packages depuis package-lock.json :

jq -r '

.packages

| to_entries[]

| select(.key | startswith("node_modules/"))

| "\(.key)\t\(.value.version)"

' package-lock.jsonCette commande liste tous les modules installés avec leur version, ce qui permet de vérifier si React ou Next.js sont présents et vulnérables. Vous pouvez activer le script d’analyse depuis l’interface de configuration de l’application Cyberwatch, dans la section Politique d’analyse, puis ajouter le scan intitulé « Scan des paquets applicatifs Linux ».

Cyberwatch vous proposera ensuite les actions correctives adéquates.

Comment neutraliser cette vulnérabilité ?

Un correctif a été introduit dans les versions 19.0.1, 19.1.2 et 19.2.1 des paquets affectés ci-dessous :

- react-server-dom-webpack

- react-server-dom-parcel

- react-server-dom-turbopack

La priorité est d’auditer la présence de ses dépendances et de mettre à jour immédiatement ces paquets.

Pour les frameworks et bundlers basés sur React (comme next, react-router, waku, @parcel/rsc, @vitejs/plugin-rsc, et rwsdk.), il est impératif de mettre à jour le framework complet, car React est intégré directement et non comme dépendance classique. Une simple mise à jour des paquets RSC ne suffit pas. Vous pouvez retrouver sur le site de React la liste de toutes les commandes permettant de faire ses mises à jour.

Utilisez notre produit pour identifier efficacement la présence des vulnérabilités CVE-2025-55182 et CVE-2025-66478, et déployer vos actions correctives au plus vite. Pour toute question concernant ces détections, contactez notre équipe sur support@cyberwatch.com ou demandez une démonstration via le formulaire dédié.