Ce protocole, considéré comme peu sécurisé depuis une dizaine d’années, refait surface avec la publication par Mandiant, une société filiale de Google, d’une rainbow table spécifiquement conçue pour s’attaquer au hash Net-NTLMv1.

En résumé, cette table permet, à l’aide de matériel grand public à moins de 600 $, de décrypter les clés NTLMv1 utilisées en moins de 12 heures, et permet donc à un serveur Windows affecté de devenir une passoire en moins d’une journée.

Comment faire alors pour s’en prémunir ? Et comment s’aider de Cyberwatch pour y arriver ?

Net-NTLMv1 : contexte de la publication et remédiation

Tout d’abord, revenons sur cette publication. Le 15 janvier, Mandiant a publié une rainbow table. Il s’agit d’une table précalculée permettant de mettre en cache les résultats d’une fonction de hachage cryptographique, généralement dans le but de cracker des hachages de mots de passe.

Cette publication avait pour but de marquer l’urgence de migrer vers un autre protocole que celui-ci, désormais obsolète. En effet, bien que Net-NTLMv1 (aussi appelé NT LAN Manager) soit obsolète et connu pour être peu sûr depuis des décennies, les consultants de Mandiant continuent d’identifier son utilisation dans des environnements actifs.

Même si Net-NTLMv1 n’est pas utilisé dans votre contexte, il est essentiel de désactiver au plus vite cette fonctionnalité, afin d’éviter que d’anciens serveurs abandonnés en servent de porte d’entrée dans votre IT.

Net-NTLMv1 n’est plus présent par défaut sur les environnements Windows 11 24H2, Windows Server 2025 et les versions ultérieures.

Comme toujours, la meilleure approche est de faire la chasse aux actifs obsolètes, et Cyberwatch vous permet d’ailleurs de les découvrir et de les lister en vue de les migrer ou de les décommissionner.

Il est donc important de veiller à sa désactivation pour les environnements plus anciens ou non mis à jour restants. Heureusement, Windows permet de vérifier cette configuration, et Cyberwatch de le faire automatiquement.

Utiliser Cyberwatch pour vérifier la désactivation

Le module de conformité de Cyberwatch permet de s’assurer de sa désactivation en utilisant les stratégies de groupes (GPO).

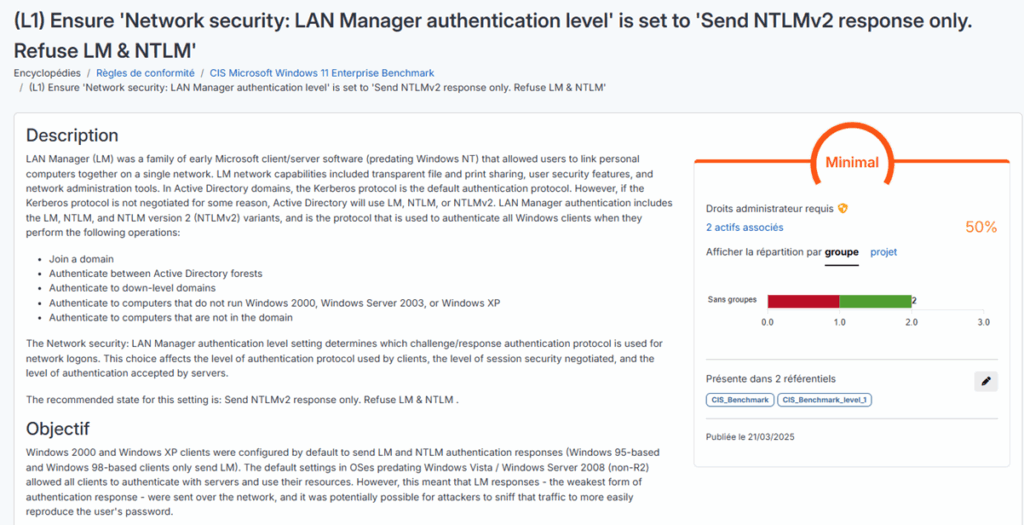

Afin de remédier à ce problème, le paramètre suivant doit être configuré avec la valeur « Send NTLMv2 response only. Refuse LM & NTLM » :

| Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options\Network security: LAN Manager authentication level |

La règle « Set ‘Network security: LAN Manager authentication level’ to ‘Send NTLMv2 response only. Refuse LM & NTLM’ » est déjà présente dans le référentiel CIS_Benchmark et permet la vérification de ce paramètre :

Une fois le référentiel (CIS_Benchmark ou référentiel customisé) ajouté à vos actifs, si ce n’est pas déjà fait, il vous suffit ensuite de vous rendre sur la page de la règle afin de vérifier quelles machines ne sont pas conformes.

En complément, vous pouvez directement vérifier dans les journaux d’événements des machines si Net‑NTLMv1 a été utilisé.

Pour cela, vous pouvez rechercher l’ID 4624 : « An Account was successfully logged on. » > « Detailed Authentication Information » > « Authentication Package » > « Package Name (NTLM only) ». Si l’attribut est “LM” ou “NTLMv1”, cela signifie que LAN Manager ou Net-NTLMv1 a été utilisé.

N’hésitez plus : utilisez Cyberwatch pour identifier les actifs obsolètes et mal configurés afin d’accélérer la remédiation !