L’Exploit Prediction Scoring System (EPSS) propose une solution de priorisation, en calculant la probabilité, pour chaque vulnérabilité, que celle-ci soit réellement exploitée dans les 30 jours à venir. Si l’échelle de temps de cette probabilité a été ajustée pour correspondre au calendrier de remédiation des organisations, sa précision ne cesse également d’augmenter. L’EPSS v4 arrive le 17 mars 2025, mais à quel impact doit-on s’attendre ?

Voyons quelles ont été les modifications apportées à la version 4 et leurs résultats.

Les sources d’informations et les scores des CVE ont évolué

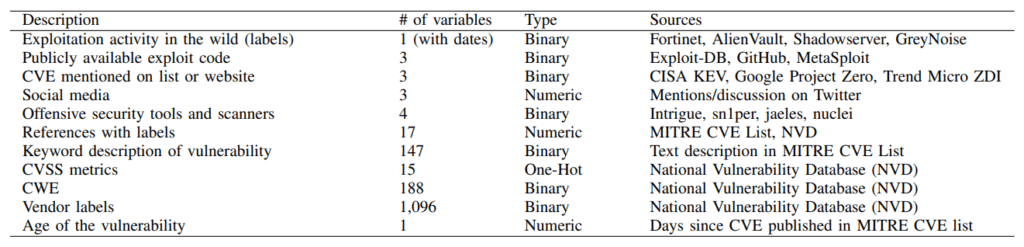

Les données prises en compte dans le calcul du score Exploit Prediction Scoring System sont issues d’un large éventail de sources.

Le dernier article publié par Jay Jacobs, Sasha Romanosky, Octavian Suciu, Benjamin Edwards et Armin Sarabi en 2023, présente la troisième itération du modèle de l’EPSS et fait mention des sources d’information suivantes :

Table issue de l’article Enhancing Vulnerability Prioritization: Data-Driven Exploit Predictions with Community-Driven Insights

Le modèle de l’EPSS prend notamment en compte l’historique d’exploitation des vulnérabilités, les mentions faites de la CVE sur le catalogue du CISA-KEV et d’autres sites, sur les réseaux, ainsi que des données sur les exploits disponibles ou les fournisseurs concernés.

Quels sont les ajustements apportés à ces variables ?

Le score EPSS entame donc sa quatrième itération, cette fois proposée par Empirical Security (entreprise fondée par Jay Jacobs) en accord avec Cyentia Institute.

Avec l’EPSS v4, les modifications suivantes sont notamment prévues :

- Amélioration de l’ingestion, du traitement et de la surveillance des données ;

- Inclusion de l’activité des logiciels malveillants et de la détection sur les endpoints dans l’activité d’exploitation d’une vulnérabilité ;

- Ajout de données des mentions RSS/web d’une centaine de sources ;

- Enrichissement des données du NVD avec cve.org en backup ;

- Ajout des CVE scannées par Shodan et des rapports Hacktivity de HackerOne ;

- Suppression de plusieurs sources qui ne sont plus actualisées.

Ces changements se focalisent donc sur l’ajout de données sur les CVE en complément des informations du NVD, sur de nouvelles mentions dans des rapports et sur le Web, ainsi que de nouvelles considérations sur l’activité d’exploitation.

Plus les informations rassemblées sur la CVE se complètent, plus l’EPSS sera en mesure de calculer sa probabilité d’exploitation. Il est donc logique que la maintenance de ces sources représente une part importante des modifications apportées à cette version.

Les scores Exploit Prediction Scoring System v4 (EPSS v4) apportent-ils une nouvelle tendance aux scores ?

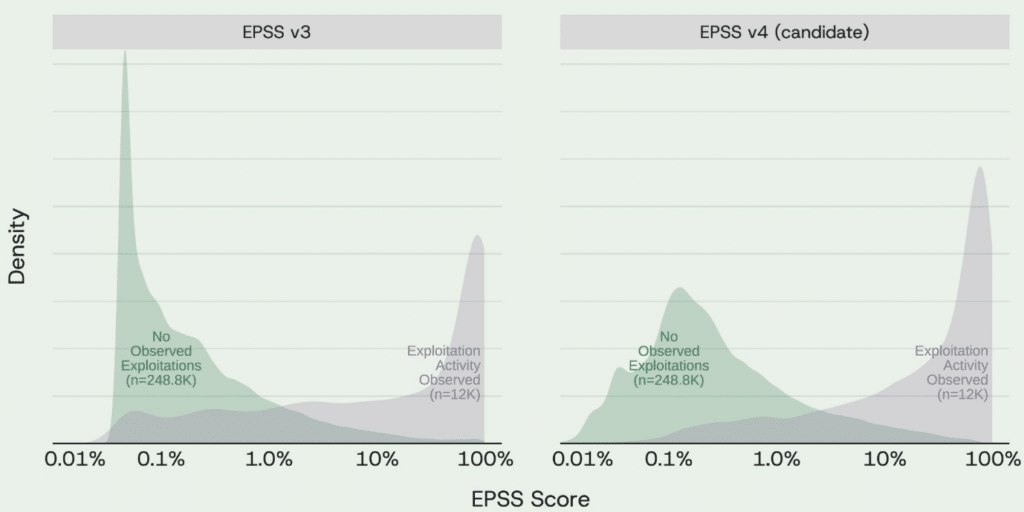

Voyons d’abord si des changements se remarquent en comparant les données intégrales de l’EPSS v3 et v4.

Le graphe suivant représente la répartition des CVE en fonction des scores EPSS.

Deux groupes sont considérés en fonction de l’activité observée sur la CVE.

Répartition des scores EPSS par densité

On remarque que les CVE pour lesquelles aucune activité n’a été observée, et qui avec l’EPSS v3 avaient un score borné, ont une courbe de répartition plus lisse avec l’EPSS v4.

Avec ces changements, la répartition des scores EPSS a augmenté pour les scores de probabilités faibles, ajustant la pertinence du score EPSS donné aux CVE.

Les scores des CVE ayant une activité observée sont également décalés vers des probabilités fortes. Un score élevé représentant de grandes chances d’exploit de la CVE, cela accentuera leur priorisation.

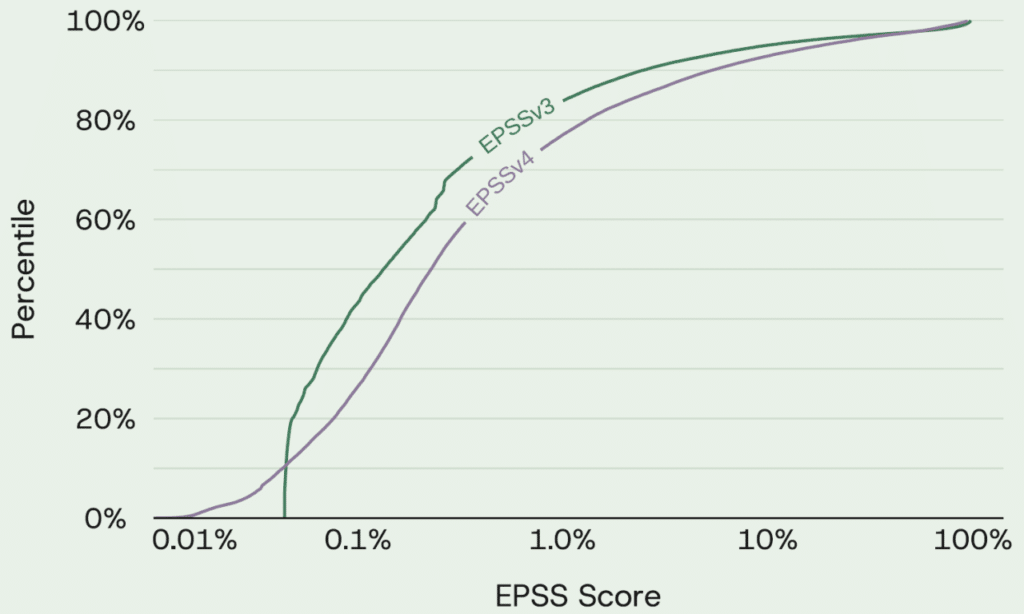

Ce changement se remarque également avec la courbe de répartition des scores, cette fois sous forme de percentile dans le graphe suivant, où l’aplanissement des scores EPSS v4 est visible pour les probabilités faibles.

Le percentile indique le pourcentage de CVE possédant un score EPSS inférieur ou égal à celui de la vulnérabilité concernée.

Répartition des scores EPSS par percentile

À nouveau, les scores EPSSv4 faibles sont étalés, indiquant qu’aucune preuve d’exploit solide n’a été trouvée pour ces CVE. De manière globale, le nombre de CVE avec un score EPSS v4 élevé est plus faible en comparaison du score EPSS v3 pour un même score EPSS.

Cela se distingue clairement sur le graphe pour les CVE ayant un score inférieur à 0.1%, dû également à l’échelle logarithmique utilisée.

Cette donnée doit être reliée à l’effort de prédiction du score EPSS, qui permet de déterminer l’urgence de correction d’une vulnérabilité.

L’EPSS v4 peut-il prédire l’exploitation des CVE ?

Le score EPSS, généré quotidiennement, propose une probabilité d’exploitation de la vulnérabilité dans les 30 prochains jours. Est-ce que ce score reflète la réalité ?

La meilleure manière de déterminer l’efficacité de la probabilité donnée par le score EPSS v4 est de comparer la prédiction à l’observation actuelle des activités d’exploitation de la CVE.

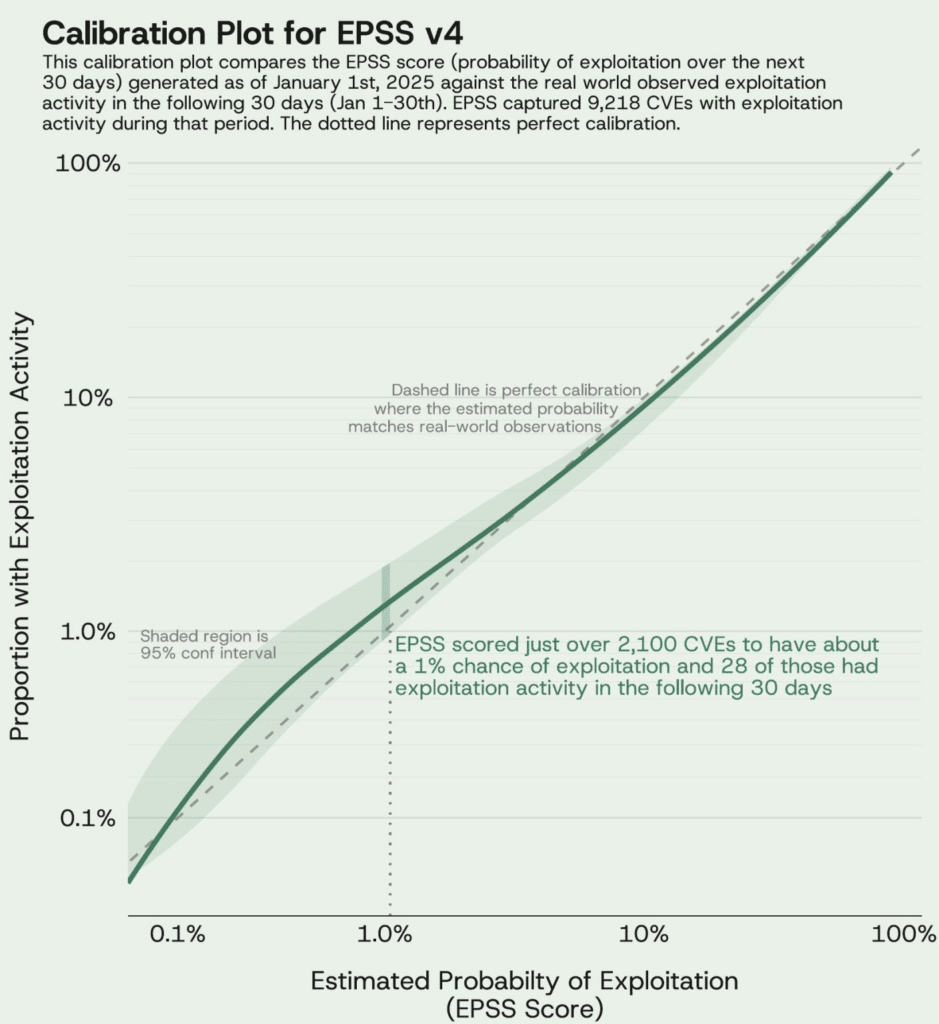

Pour cela, nous pouvons nous référer au graphique proposé par Empirical Security, qui présente une courbe de la proportion des CVE exploitées en fonction de leur score EPSS v4, sur 9218 CVE ayant une activité sur une période de 30 jours.

Graphique issu de l’article d’Empirical Security sur la prédiction faite par l’EPSS v4

La courbe des probabilités données par l’EPSS v4 suit tout de même la courbe idéale du modèle, où la proportion observée est égale à la probabilité donnée aux CVE.

Dans l’exemple donné, l’EPSS estime une probabilité de 1% de chance d’exploit pour 2100 CVE. La situation réelle observée fait état de 28 CVE exploitées sur celles scorées.

Cela représente donc une proportion de 1.33%. L’écart entre la probabilité de l’EPSS et la proportion semble important, mais reste dans l’intervalle de confiance à 95%.

L’idée n’est également pas tant de prédire l’exploitation de la CVE mais de juger de l’urgence de sa correction. En effet, entre deux CVE de scores CVSS équivalents et qui seraient toutes les deux critiques, le score EPSS permet de les classer dans les catégories « Important et non urgent » et « Important et urgent », car le nombre de CVE ayant des scores CVSS importants étant élevé (environ 20% de CVE critiques publiées en 2025 à ce jour), une priorisation est nécessaire de ce cas.

Scores EPSS v3 et v4 : quel impact immédiat sur les scores ?

Le score EPSS d’une CVE évolue constamment en fonction des nouvelles données à prendre en compte (exploit publié, informations sur les CPE affectés, etc.), mais l’évolution des modèles utilisés modifie d’un coup tous les scores attribués ou presque.

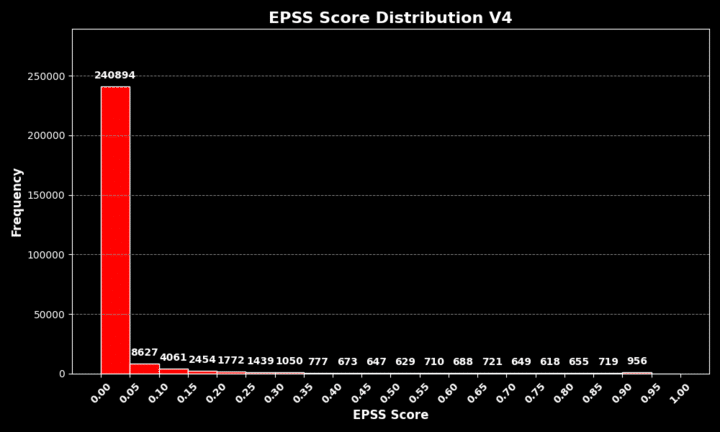

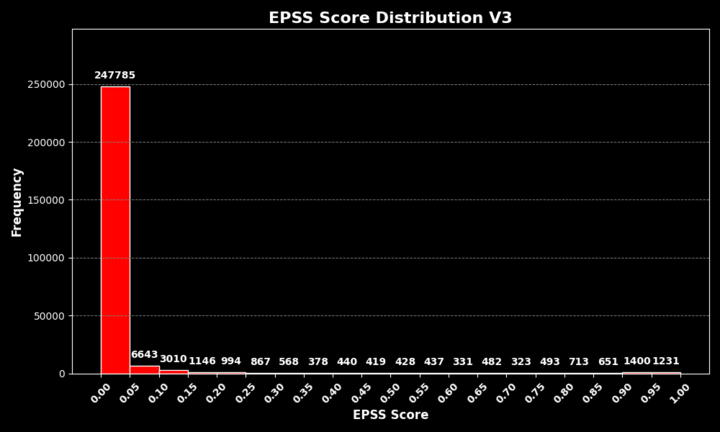

Jetons à nouveau un œil à la distribution des scores EPSS v3 et v4 :

Distribution des scores EPSS v3 et v4

Étonnamment, le nombre de CVE qui avaient un score supérieur à 90% a chuté de 2600 à 956 uniquement. Ce mouvement peut être lié à l’ajustement apporté au calcul qui reclasserait des CVE aux scores EPSS très élevés, et donc difficilement comparables, à des scores plus faibles.

Dans cette logique, ces baisses sont rassurantes, car moins de CVE sont alors susceptibles d’être exploitées dans les prochains jours. Cela permet également de mieux quantifier l’urgence de la situation.

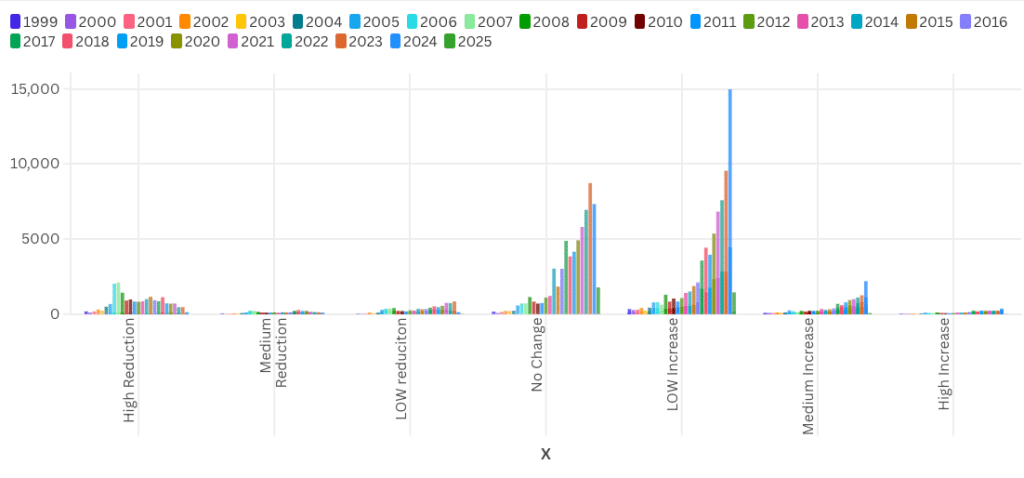

En s’intéressant aux différences de scores pour les CVE classées par année de publication, on obtient les modifications suivantes :

Evolution du score EPSS des CVE classées par année de publication

Les CVE publiées en 2024 ont une augmentation générale de leur score en passant à l’EPSS v4. L’année 2024 est celle pendant laquelle le NVD a connu de grosses difficultés concernant le traitement des vulnérabilités. De plus ce sont les CVE les plus récemment publiées avec celles de 2025 et elles ne profitent pas d’un historique d’exploitation aussi long que les autres.

L’ajout de sources complémentaires au NVD ainsi que leur date récente de publication peuvent expliquer ce phénomène.

Le modèle de l’EPSS v3 semble alors rencontrer des limitations pour classer les dernières CVE.

Parmi les CVE reclassées, les vulnérabilités connues comme la CVE-2024-6387 regreSShion et la CVE-2024-3094 sur XZ Utils ont vu leur score EPSS exploser.

Pour la CVE-2024-6387, son score EPSS v3 était de 0.28% et elle se situait dans le percentile 68,8% mais avec le score EPSS v4, son score passe à 86% (au-dessus du seuil à 0.5% considéré comme important) et elle se situe désormais dans le percentile 99,4%.

De même, la CVE-2024-3094 possédait un score EPSS v3 de 34.4% et faisait déjà partie des CVE ayant le plus gros score dans le 97% percentile et passe désormais à un score de 91.9% dans le percentile 99.7%.

La tendance d’un tel reclassement semble se confirmer pour ces CVE déjà connues.

Que faut-il donc préparer ?

L’affinement et le reclassement des scores EPSS influent sur les catégories de risque attribuées aux CVE, et donc potentiellement sur les stratégies et les délais de remédiations, en particulier pour les failles qui franchiraient le seuil d’un EPSS « urgent » (par défaut celui-ci se situe à 0.5% sur les vulnérabilités sur Cyberwatch).

La nouvelle approche de l’EPSS v4 et les changements induits méritent de s’y attarder lors de son arrivée le 17 mars afin que les éléments à haut risque restent visibles et que les menaces nouvellement rétrogradées ne reçoivent pas une attention excessive.

Vous avez désormais toutes les clés en main pour préparer l’arrivée de l’EPSS v4 sur Cyberwatch !