Les 9 et 10 décembre 2021, Julien, administrateur sécurité dans une PME d’e-commerce, préparait la mise en production d’un nouvel applicatif prévu pour le retour du weekend. De retour le 13 décembre 2021, il découvrit trop tard que Log4Shell, révélée le 9 décembre, avait déjà été exploitée sur ses serveurs.

Un simple patch publié le 10 décembre aurait évité l’attaque mais non informé, des données avaient fui, le système était compromis.

En cybersécurité, chaque heure compte. C’est pourquoi Cyberwatch vous permet de vous informer nativement des CVE jugées comme critiques par les autorités CISA-KEV et CERTFR présentes sur vos actifs dans l’heure.

Ainsi, Julien aurait reçu un mail lui informant de la présence de Log4Shell sur son SI et éviter les dommages encourus.

Les alertes Cyberwatch permettent d’optimiser votre temps

Dans un environnement où la sécurité informatique est une priorité, il est crucial de savoir quand et comment réagir face aux nouvelles vulnérabilités et être vigilant aux actifs qui échappent à toute supervision.

Cyberwatch, depuis sa version 14.0 (septembre 2024), a introduit une fonctionnalité d’alertes permettant aux utilisateurs de recevoir des notifications personnalisées pour gérer leur parc informatique de manière plus proactive.

Dans cet article, nous vous présentons des cas d’usages concrets des alertes, vous expliquons comment les configurer, comment elles fonctionnent, et comment les adapter à vos besoins spécifiques. À travers un tutoriel pas-à-pas, vous serez en mesure de mettre en place des alertes qui vous tiendront informés des risques et de la santé de votre SI.

Pourquoi utiliser les alertes Cyberwatch ?

Les alertes Cyberwatch sont un excellent moyen d’être notifié en temps réel sur les éléments critiques de votre système, comme les nouvelles vulnérabilités, les défauts de sécurité ou encore des actifs non supervisés.

Plutôt que de consulter constamment l’outil, vous pouvez vous reposer sur ces notifications pour être réactif à toute évolution de votre infrastructure.

Les différents canaux de notification

Les alertes peuvent être envoyées par différents canaux pour que vous ne manquiez aucune information importante doit voici quelques exemples :

- Notifications dans l’interface Cyberwatch

- Canaux de discussion d’équipe

- Service de ticketing

Comment fonctionnent les alertes Cyberwatch ?

1. Création de l’alerte (le filtre)

La première étape consiste à créer l’alerte dans Cyberwatch. Cela se fait depuis la section Réglages > Alertes. Cyberwatch vous permet de choisir exactement ce que vous souhaitez suivre.

Par exemple, vous pouvez définir une alerte pour être averti lorsqu’une vulnérabilité est détectée dans vos actifs, lorsqu’un OS devient obsolète, ou lorsqu’un serveur ne reçoit pas la supervision nécessaire.

2. Mise en place de l’intégration (la mise en forme de l’alerte)

Les alertes ne suffisent pas à elles seules. Pour pouvoir les visualiser, vous devez configurer une intégration. Cela se fait depuis le menu Administration. Cyberwatch prend en charge nativement les protocoles HTTP et SMTP. Ces intégrations vous permettent d’envoyer les alertes vers différents systèmes, comme des mails ou des messages sur des webhooks de n’importe quelle application ayant une API REST.

3. Les alertes ne se déclenchent que sur les nouvelles informations

Pour éviter d’être inondé d’informations répétitives, Cyberwatch ne déclenche les alertes que lorsqu’il y a de nouvelles informations ou un changement dans votre infrastructure. Cela permet de vous tenir informé des évolutions sans perdre de temps.

À vous de jouer : Créez une alerte Cyberwatch !

Maintenant que nous avons vu les bases du fonctionnement des alertes, plongeons dans la création d’exemples concrets d’alertes.

Cas 1 : Recevoir un E-mail si un certificat d’un serveur va expirer

L’expiration d’un certificat TLS, c’est ouvrir une brèche béante dans votre forteresse numérique. Sans cette clé de sécurité, vos données deviennent une cible facile pour les cybercriminels. Imaginez les conséquences : interception de données sensibles, usurpation d’identité, et une vulnérabilité accrue face aux attaques. Être informé et agir à temps, c’est le bouclier qui protège votre entreprise des menaces invisibles.

Vous trouverez ci-dessous notre protocole afin d’être alerté par mail lorsque vos certificats sont sur le point d’expirer :

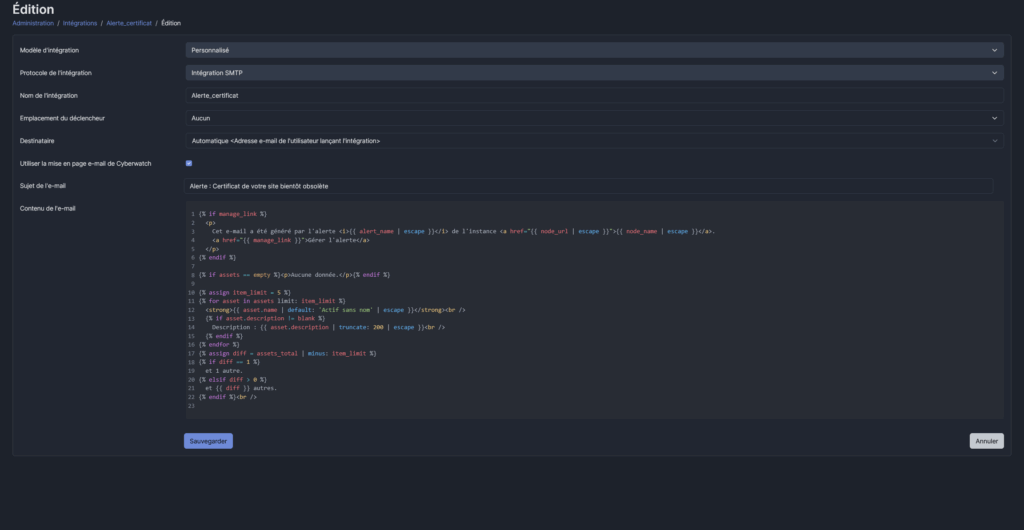

Étape 1 : Création de l’intégration SMTP

- Allez dans Administration > Intégrations et cliquez sur Ajouter.

- Sélectionnez SMTP comme protocole et utilisez le code Liquid ci-dessous pour formater le mail :

{% if manage_link %}

<p>

Cet e-mail a été généré par l'alerte <i>{{ alert_name | escape }}</i> de l'instance <a href="{{ node_url | escape }}">{{ node_name | escape }}</a>.

<a href="{{ manage_link }}">Gérer l'alerte</a>

</p>

{% endif %}

{% if assets == empty %}<p>Aucune donnée.</p>{% endif %}

{% assign item_limit = 5 %}

{% for asset in assets limit: item_limit %}

<strong>{{ asset.name | default: 'Actif sans nom' | escape }}</strong><br />

{% if asset.description != blank %}

Description : {{ asset.description | truncate: 200 | escape }}<br />

{% endif %}

{% endfor %}

{% assign diff = assets_total | minus: item_limit %}

{% if diff == 1 %}

et 1 autre.

{% elsif diff > 0 %}

et {{ diff }} autres.

{% endif %}<br /> Le résultat ressemblera à :

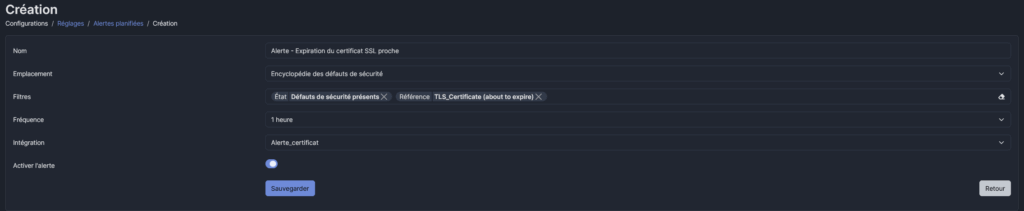

- Configuration de l’alerte planifiée

- Allez dans Réglages > Alertes planifiées > Ajouter.

- Sélectionnez l’emplacement d’alerte « Encyclopédie – Défauts de sécurité ».

- Filtrer sur le défaut de sécurité voulu (ici “TLS Certificate (about to expire)”).

- Associez-le à l’intégration SMTP que vous venez de configurer.

Le résultat ressemblera à :

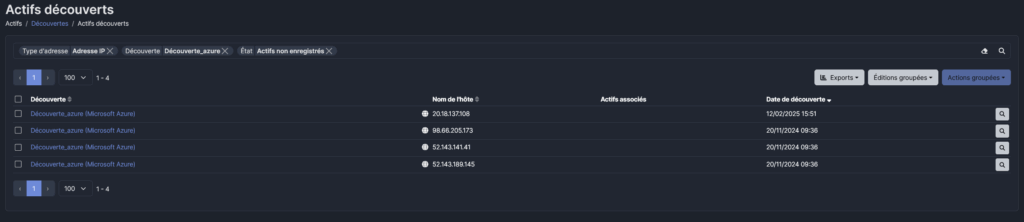

Cas 2 : Recevoir une Alerte Teams si un serveur présent sur votre environnement Azure n’est pas supervisé

L’absence de supervision d’un actif, y compris ceux déployés dans Azure, par Cyberwatch, crée un angle mort dangereux dans votre dispositif de sécurité.

Dans un environnement cloud comme Azure, où les ressources sont dynamiques et évolutives, cette lacune est particulièrement préoccupante.

Sans la surveillance continue de Cyberwatch, les vulnérabilités potentielles de ces actifs Azure restent non détectées, exposant votre organisation à des risques accrus d’attaques. Être alerté de l’absence de supervision de ces actifs permet une action rapide pour les intégrer à la surveillance, renforçant ainsi la posture globale de cybersécurité de votre organisation.

Vous trouverez ci-dessous le protocole pour être alerté en cas de Shadow IT sur vos découvertes :

- Prérequis

- Avoir configurer une découverte Azure avec une récurrence

- Avoir les droits nécessaires sur Teams pour créer un canal et ajouter une application

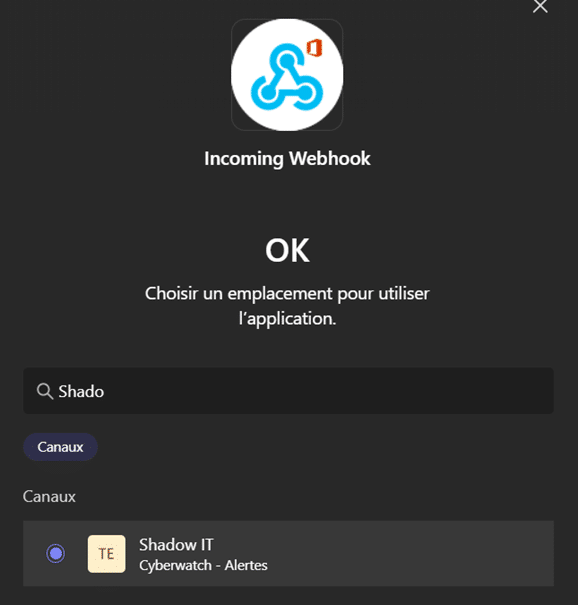

Étape 1 : Configurer Microsoft Teams

- Créez une équipe dédiée à Cyberwatch dans Teams.

- Ensuite, créez un canal spécifique pour recevoir les alertes sur le Shadow IT.

- Ajouter un Connecteur Teams (Incoming Webhook).

- Dans votre canal Teams, ajoutez un connecteur “Incoming Webhook” et configurez-le pour recevoir des messages.

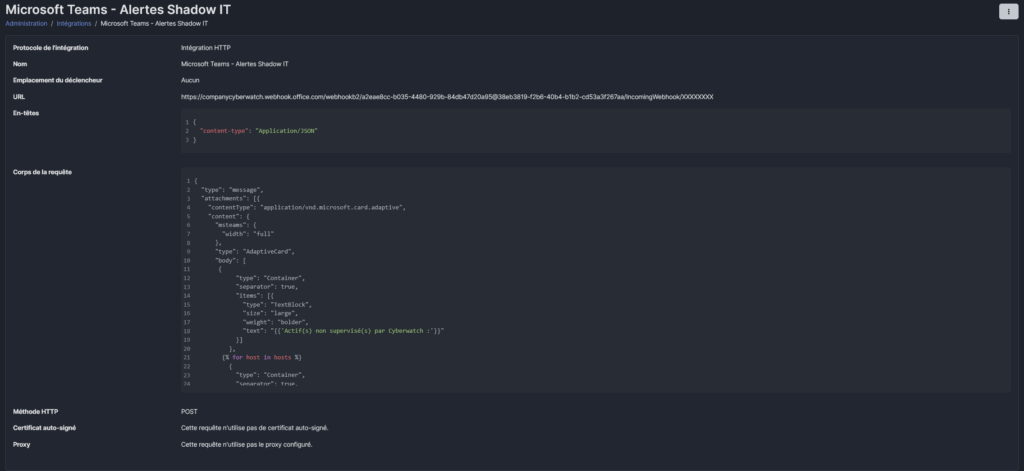

Étape 2 : Créer l’Intégration HTTP

- Allez dans Administration > Intégrations et cliquez sur Ajouter.

- Sélectionnez HTTP comme protocole et utilisez le code Liquid ci-dessous pour formater le mail :

{

"type": "message",

"attachments": [{

"contentType": "application/vnd.microsoft.card.adaptive",

"content": {

"msteams": {

"width": "full"

},

"type": "AdaptiveCard",

"body": [

{

"type": "Container",

"separator": true,

"items": [{

"type": "TextBlock",

"size": "large",

"weight": "bolder",

"text": "{{'Actif(s) non supervisé(s) par Cyberwatch :'}}"

}]

},

{% for host in hosts %}

{

"type": "Container",

"separator": true,

"items": [{

"type": "TextBlock",

"size": "large",

"weight": "bolder",

"text": "{{ host.hostname | default: 'Actif sans nom' | escape | json_safe }}"

}]

},

{% endfor %}

],

"$schema": "http://adaptivecards.io/schemas/adaptive-card.json",

"version": "1.5"

}

}]

} Cela devrait ressembler à cela :

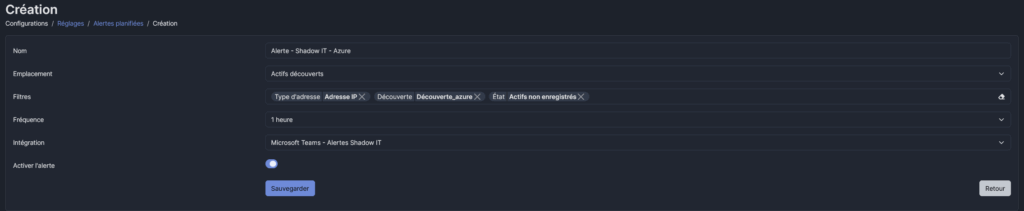

Étape 3 : Configuration de l’Alerte planifiée

a) Créer l’alerte directement à partir d’une recherche Cyberwatch :

b) Configurez la récurrence de l’alerte et choisissez l’intégration créée précédemment :

Idées d’alertes pour maximiser votre gestion de parc

Les alertes Cyberwatch sont extrêmement flexibles et peuvent être adaptées à vos besoins spécifiques. Voici quelques scenarios d’alertes à mettre en place pour mieux gérer votre parc informatique :

- Votre entreprise utilise un serveur exposé sur Internet. Une nouvelle CVE critique avec un exploit actif est publiée. Grâce au système d’alerte de la plateforme Cyberwatch, vous recevez immédiatement une notification et un ticket est automatiquement créé dans Jira, ServiceNow, GLPI ou encore Hackuity. Votre équipe cybersécurité est informée et peut réagir rapidement pour appliquer un correctif avant qu’une attaque ne survienne.

- Votre équipe cybersécurité suit de près les menaces émergentes. Un nouvel ajout est détecté dans la base CERTFR ALE ou CISA KEV. Vous recevez automatiquement un email vous informant de cette nouvelle vulnérabilité critique. Cela permet à votre équipe d’évaluer rapidement l’impact potentiel et d’anticiper les mesures de protection nécessaires.

Restez informé, sans effort !

Avec les alertes de la plateforme Cyberwatch, suivez en temps réel les risques et l’état de santé de votre infrastructure. Intégrez-les facilement à Microsoft Teams ou par email pour recevoir instantanément les informations critiques. Plus besoin de surveillance manuelle, restez concentré sur l’essentiel.

Activez vos alertes dès maintenant et sécurisez votre parc informatique.

Besoin d’aide ? Notre support est là pour vous accompagner !