Le 12 décembre 2022, l’éditeur Fortinet a publié une alerte de sécurité sous la référence FG-IR-22-398. Cette alerte de sécurité mentionne une nouvelle vulnérabilité critique dont le code est CVE-2022-42475, activement exploitée sur Internet.

Si vous utilisez déjà les dernières mises à jour disponibles de FortiOS, à savoir 7.2.3 / 7.0.9 / 6.4.11 ou 6.2.12, aucune action de votre part n’est requise.

Si vous utilisez une version antérieure, nous vous recommandons d’installer les mises à jour de FortiOS dans les plus brefs délais ou de désactiver la fonctionnalité SSL-VPN de votre FortiGate.

Cet article centralise les informations relatives à la CVE-2022-42475, ainsi que nos recommandations et celles des autorités, pour détecter et neutraliser cette vulnérabilité sur les produits FortiOS de Fortinet.

Qu’est-ce que FortiOS ?

FortiOS est le système d’exploitation utilisé sur la majorité des équipements de Fortinet.

FortiOS se trouve ainsi sur les équipements FortiGate, utilisés pour notamment des dispositifs d’accès à distance via la technologie VPN SSL. Il est ainsi courant de trouver des équipements FortiGate exposés sur Internet, et de trouver ces équipements configurés comme une frontière frontale entre un réseau interne d’entreprise et Internet.

CVE-2022-42475 est une vulnérabilité publiée le 12 décembre 2022 avec une sévérité critique

Fortinet a publié le 12 décembre 2022 le bulletin FG-IR-22-398 qui contient la CVE-2022-42475.

La CVE-2022-42475 a un score CVSS de 9.3 sur 10 d’après Fortinet, ce qui constitue une sévérité critique (il est de convention de considérer un score CVSS supérieur à 9 comme critique). Ce score vaut même 9.8 sur 10 dans la déclaration CNA de Fortinet sur le NVD (National Vulnerability Database).

CVE-2022-42475 cible la fonctionnalité SSL-VPN de FortiOS et permet d’exécuter du code à distance

La CVE-2022-42475 est une vulnérabilité de type « exécution de code à distance » ou RCE (Remote Code Execution). Elle est donc particulièrement intéressante pour un attaquant.

Cette vulnérabilité peut être utilisée sans identifiants préalables, sur des équipements FortiOS vulnérables dont la fonctionnalité SSL-VPN est activée.

La CVE-2022-42475 est de type « Heap-based Buffer Overflow », ou dépassement de tas. Ce type est associé à la catégorie CWE-122 du MITRE, et au CAPEC 92.

Note : le tas est le nom utilisé pour décrire la partie dynamique de la mémoire RAM, tandis que la pile est le nom utilisé pour décrire la partie statique chargée en RAM. Lors d’un dépassement de pile, le terme « Stack Overflow », rendu célèbre par un site très consulté d’aide informatique, sera privilégié. Lors d’un dépassement du tas, le terme « Heap Overflow » sera employé.

CVE-2022-42475 est activement exploitée d’après Fortinet, bien que les exploits ne soient pas encore disponibles sur les principales plateformes publiques du marché

Dans son bulletin, Fortinet précise que la CVE-2022-42475 est activement exploitée sur Internet, et recommande de vérifier la présence d’indicateurs de compromission dont les caractéristiques sont ci-dessous.

Quels sont les indicateurs de compromission relatifs à la CVE-2022-42475 ?

Présence de traces du type suivant dans les journaux FortiOS :

Logdesc="Application crashed" and msg="[...] application:sslvpnd,[...], Signal 11 received, Backtrace: [...]"Présence des artefacts suivants dans le système de fichier FortiOS :

/data/lib/libips.bak

/data/lib/libgif.so

/data/lib/libiptcp.so

/data/lib/libipudp.so

/data/lib/libjepg.so

/var/.sslvpnconfigbk

/data/etc/wxd.conf

/flashConnexions vers les adresses IP suspectes suivantes depuis l’équipement FortiGate :

188.34.130.40:444

103.131.189.143:30080,30081,30443,20443

192.36.119.61:8443,444

172.247.168.153:8033Comment vérifier la présence des indicateurs de compromission de la CVE-2022-42475 ?

La recherche de journaux peut s’effectuer depuis la section « Log & Report » de l’interface web de votre équipement Fortigate. Utilisez alors le filtre « Log Description » pour rechercher « Application crashed » et comparez le résultat aux indicateurs mentionnés plus haut.

La vérification des connexions aux adresses IP suspectes peut se faire depuis la section « Log & Report », via les sous-sections « Forward Traffic » / « Local Traffic » ou « Sniffer Traffic ». Saisissez « Destination: 172.247.168.153, 192.36.119.61, 103.131.189.143, 188.34.130.40 » et vérifiez qu’aucune entrée n’apparaît.

Enfin, pour identifier la présence de fichiers suspects sur le système, ouvrez la CLI de Fortigate, puis faites une recherche de fichiers à l’aide de la commande fnsysctl.

fnsysctl ls -la /data/lib/libips.bak

fnsysctl ls -la /data/lib/libgif.so

fnsysctl ls -la /data/lib/libiptcp.so

fnsysctl ls -la /data/lib/libipudp.so

fnsysctl ls -la /data/lib/libjepg.so

fnsysctl ls -la /var/.sslvpnconfigbk

fnsysctl ls -la /data/etc/wxd.conf

fnsysctl ls -la /flashChaque commande doit vous renvoyer « No such file or directory ». Dans le cas contraire, c’est que l’un des fichiers suspects est présent et que votre Fortigate a peut-être été compromis.

Quels configurations sont vulnérables à CVE-2022-42475 ?

Les configurations affectées par la vulnérabilité CVE-2022-42475 sont :

- FortiOS versions 7.2.0 à 7.2.2 incluses ;

- FortiOS versions 7.0.0 à 7.0.8 incluses ;

- FortiOS versions 6.4.0 à 6.4.10 incluses ;

- FortiOS versions 6.2.0 à 6.2.11 incluses ;

- FortiOS versions 6.0.0 à 6.0.15 incluses ;

- FortiOS versions 5.6.0 à 5.6.14 incluses ;

- FortiOS versions 5.4.0 à 5.4.13 incluses ;

- FortiOS versions 5.2.0 à 5.2.15 incluses ;

- FortiOS versions 5.0.0 à 5.0.14 incluses ;

- FortiOS-6K7K (pour les équipements FortiGate 6000 et 7000) versions 7.0.0 à 7.0.7 incluses ;

- FortiOS-6K7K (pour les équipements FortiGate 6000 et 7000) versions 6.4.0 à 6.4.9 incluses ;

- FortiOS-6K7K (pour les équipements FortiGate 6000 et 7000) versions 6.2.0 à 6.2.11 incluses ;

- FortiOS-6K7K (pour les équipements FortiGate 6000 et 7000) versions 6.0.0 à 6.0.14 incluses.

Comment corriger cette vulnérabilité sur FortiOS ?

Fortinet propose différentes méthodes pour neutraliser cette vulnérabilité : soit par l’installation d’un correctif de sécurité (méthode recommandée), soit par désactivation du VPN SSL de votre équipement.

Ces recommandations sont notamment relayées par les autorités, l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) ayant publié l’avis CERTFR-2022-AVI-1090 et l’alerte CERTFR-2022-ALE-012.

Quelles sont les mises à jour qui corrigent la CVE-2022-42475 ?

Cyberwatch recommande d’installer dès que possible les mises à jour de sécurité fournies par Fortinet, à savoir :

- FortiGate FortiOS :

- FortiOS 7.2.3 pour la branche 7.2.X ;

- FortiOS 7.0.9 pour la branche 7.0.X ;

- FortiOS 6.4.11 pour la branche 6.4.X ;

- FortiOS 6.2.12 pour la branche 6.2.X ;

- FortiGate 6000 et 7000 :

- FortiOS 7.0.8 pour la branche 7.0.X de FortiOS-6K7K (mise à jour à paraître) ;

- FortiOS 6.4.10 pour la branche 6.4.X de FortiOS-6K7K ;

- FortiOS 6.2.12 pour la branche 6.2.X de FortiOS-6K7K (mise à jour à paraître) ;

- FortiOS 6.0.15 pour la branche 6.0.X de FortiOS-6K7K.

Mon équipement ne dispose pas de mise à jour de sécurité. Que dois-je faire ?

Les systèmes FortiOS classiques dans les branches 6.0.X, 5.6.X, 5.4.X, 5.2.X, et 5.0.X, sont donc vulnérables et sans proposition de mise à jour au moment de la publication de cet article.

Dans ce cas, Fortinet recommande de désactiver la fonctionnalité SSL-VPN. La communauté Fortinet propose une ligne de commande pour procéder à cette action sur le forum officiel.

Comment scanner mon parc informatique contre la CVE-2022-42475 ?

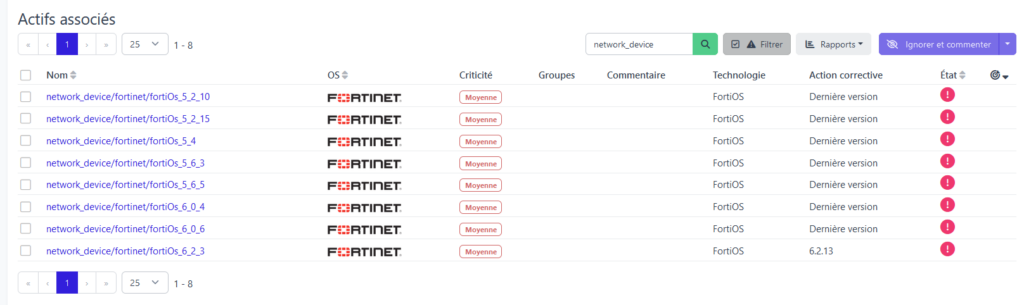

Cyberwatch Vulnerability Manager analyse automatiquement les configurations de vos actifs FortiOS à partir des bulletins publiés par les autorités et par Fortinet.

Nos clients peuvent ainsi directement retrouver les informations sur les actifs vulnérables de leur parc dans la fiche de la CVE-2022-42475 dans l’encyclopédie de Cyberwatch.

N’hésitez pas à nous demander une démonstration via le formulaire dédié !

Mise à jour du 2 janvier 2023 : ajout de la publication CVE du NVD